En Microsoft Azure tenemos la posibilidad de crear dos tipos diferentes de conexiones VPN, de punto a sitio P2S, donde básicamente realizamos una conexión desde un solo punto o equipo a una red en Azure. Si desea saber cómo configurar este tipo de conexión los invito a leer el siguiente post: Crear red punto a sitio en Azure. En este caso vamos a ver cómo realizar una conexión VPN de sitio a sitio S2S, donde lo que hacemos conectar toda una red LAN completa con una red en Azure.

Para este tipo de conexión VPN necesitamos de una dirección IP pública en nuestra LAN, y un dispositivo de enrutamiento para conectar a la red virtual de Azure a través de un túnel VPN IPSec/IKE (IKEv1 ó IKEv2), el dispositivo a utilizar debe ser compatible con Azure en este enlace puede encontrar más información sobre los dispositivos soportados.

Ahora veamos los pasos para crear la conexión VPN

1. Crear red virtual

Ingresamos al portal de Azure https://portal.azure.com nos dirigimos al Market Place y en la parte de Redes elegimos Red Virtual

Ahora vamos a poner los datos de la red virtual, debemos utilizar un segmento de direcciones IP que no vaya a entrar en conflicto con el segmento de nuestra red local, todas las máquinas que creemos en adelante y las asociemos con esta red, se les asignará una dirección IP del segmento creado, para este caso tenemos un espacio de direcciones 192.168.0.0/16, y de este espacio de direcciones crearemos una subred en un segmento más pequeño 192.168.1.0/24

Nombre: Ponemos el nombre que deseemos para nuestra red, aquí la llamaremos VNet

Espacio de direcciones: El espacio de direcciones que usaremos para asignar a esta red virtual, una red virtual puede contener varias subredes, por esta razón estoy creando un espacio de direcciones generoso (máscara de 16 bits), para luego crear subredes a partir de este espacio de direcciones, hemos elegido como espacio de direcciones 192.168.0.0/16

Suscripción: Elegimos la suscripción a utilizar.

Grupo de recursos: Podemos elegir un grupo de recursos existente o bien podemos crear uno nuevo, generalmente y como una buena práctica debemos crear primero el grupo de recursos antes de crear cualquier otro recurso, en mi caso siempre o hago así, y en este caso utilizaré un grupo de recursos que previamente creé llamado RRAS

Ubicación: Elegimos la región en la cual deseamos crear la red, en este caso Este de EE.UU.

Bajo el apartado subnet

Name: ponemos el nombre que llevará nuestra subred, en este caso la llamaré Backend

Address range: El segmento de direcciones para la subred, vamos a utilizar 192.168.1.0/24

Como mencioné anteriormente, tenemos la posibilidad de crear varias subredes dentro de una red virtual, en este caso vamos a necesitar de una subred de puerta de enlace, para ello sobre la red recién creada en Configuración seleccionamos subredes

Allí podemos ver nuestra subred recién creada Backend y en la parte superior tenemos la opción de agregar una subred de puerta de enlace como se muestra a continuación.

Nos solicitará el segmento a utilizar para esta nueva subred, el nombre no lo podemos elegir, siempre se llamará GatewaySubnet lo único que debemos poner es el segmento de direcciones a utilizar, voy a tomar otro de mi espacio global de direcciones para la red virtual 192.168.2.0/24, se puede elegir un segmento más pequeño, pero de hecho Microsoft recomienda no dejarlo tan limitado por si se requieren configuraciones en el futuro.

Al final las subredes quedaron de la siguiente forma:

2. Crear puerta de enlace de red virtual

Básicamente esta puerta de enlace nos servirá como puente para enviar y recibir información entre la puerta de enlace de Azure y el servidor RRAS local.

Vamos al Market Place y en la sección de redes buscamos Puerta de enlace de red virtual

Y empezamos a diligenciar los campos:

Nombre: El nombre que deseamos para la puerta de enlace de red virtual, en este caso Gateway (bastante creativo XD).

Tipo de puerta de enlace: Elegimos VPN ya que es el tipo de conexión que estamos creando.

Tipo de VPN: Elegimos VPN basada en rutas

SKU: Existen varios SKU según las necesidades, en este caso dejamos VpnGw1 este SKU permite máximo 30 túneles S2S, máximo 128 conexiones P2S. Puede ver las diferencias y detalles adicionales sobre los SKU en este enlace

Red virtual: Seleccionamos la red virtual VNet

Dirección IP pública: Aquí podemos elegir una IP existente o crear una nueva, en este caso hemos creado un nuevo objeto de dirección IP pública llamado Gateway-RRAS-IP

Después de tener todo listo hacemos clic en Crear y solo resta tener paciencia, este proceso puede tardar hasta 45 minutos (y tal vez un poco más).

3. Crear puerta de enlace de red local

Esta puerta de enlace es la que va a contener los datos de nuestra red local, incluyendo la dirección IP pública y el segmento de red usado en el entorno local.

Nota: Recuerde que los segmentos de red local no deben existir en Azure

En el Market Place en Redes seleccionamos Puerta de enlace de red local

Ahora proporcionamos los datos necesarios para la creación de la puerta de enlace.

Nombre: Ponemos un nombre descriptivo para la puerta de enlace,en este caso: GW-LAN-RRAS

Dirección IP: Aquí ponemos la dirección IP pública (No puede estar detrás de un NAT), del dispositivo VPN que para este caso será el servidor RRAS

Espacio de direcciones: Aquí debemos poner el segmento o segmentos dela red local, estos segmentos son usados por Azure para enrutar el tráfico de esos segmentos por la VPN, debe tener cuidado de estos segmentos no existan en Azure. La imagen anterior la generé antes de poner el segmento local (lo siento!), pero mi segmento es 172.16.1.0/24. Como pueden ver utilicé uno bastante diferente para no generar confusiones.

El resto de opciones ya las conocemos y las he explicado anteriormente así que voy a omitirlas.

4. Crear conexión VPN

En la recién creada puerta de enlace de red local en Configuración seleccionamos Conexiones

Hacemos clic en el símbolo + Agregar

Y completamos los siguientes datos solicitados:

Nombre: Elegimos un nombre para la conexión, en este ejemplo: S2S-LAN

Tipo de conexión: Seleccionamos De sitio a sitio (IPSec)

Puerta de enlace de red virtual: Seleccionamos la creada en el paso 2 Gateway

Puerta de enlace de red local: Seleccionamos la creada en el paso 3 GW-LAN-RRAS

Clave compartida (PSK): Ponemos una clave cualquiera, la necesitaremos más adelante para configurar el servidor RRAS por lo tanto hay que tenerla presente, en la imagen a continuación utilizo una clave sencilla para fines de esta demostración, pero lo ideal es usar una clave más compleja.

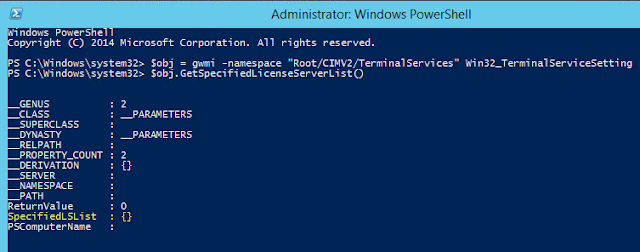

5. Configurar rol RRAS en Windows Server 2012 R2

El último paso es la configuración de el rol RRAS en Windows Server que actuará como nuestro dispositivo VPN. Abrimos Server Manager e instalamos el rol Remote Access

Una vez instalado el rol abrimos la consola RRAS y sobre el nombre del servidor hacemos clic derecho y seleccionamos Configure and Enable Routing and Remote Access

En la primer ventana del wizard seleccionamos Secure connection between two private networks

A continuación seleccionamos Yes

En IP Address Assignment seleccionamos Automatically

Por último, hacemos clic en Finish

Sobre Network Interfaces hacemos clic derecho y seleccionamos New Demand-dial Interface

Hacemos clic en Next para iniciar

Ponemos un nombre ala interface

En Connection Type elegimos Connect using virtualprivate network (VPN)

Ahora en VPN Type seleccionamos IKEv2

En la siguiente ventana debemos especificar la dirección IP pública asignada por Azure, si no la conocemos basta con ir al portal de Azure y en la información general de la puerta de enlace de red virtual podemos consultarla, tal como se muestra a continuación:

Después de tener la IP pública la ponemos en el wizard y hacemos clic en Next

En Protocols and Security seleccionamos Route IP packets on this interface

En la siguiente ventana hacemos clic en Add para agregar una ruta estática

Y ponemos el segmento de la red virtual en Azure

Quedará de la siguiente forma, hacemos clic en Next

Nos solicitará crear credenciales, como utilizaremos clave compartida no es necesario, así que solo pondré el nombre de usuario.

Hacemos clic en Fisnish para terminar la configuración de la interface Demand-dial

Seleccionamos la interface recién creada Azure S2S y hacemos clic derecho y luego Propiedades

Vamos a la pestaña Security y ponemos la clave PSK

Ahora, solo nos resta hacer clic derecho sobre la interface y seleccionar Connect

Y como podemos apreciar en la siguiente imagen tenemos en estado Connected

Y eso es todo, si queremos verificar el estado de la conexión desde el portal de Azure, vamos a la puerta de enlace de red virtual, y en Configuración seleccionamos Conexiones

Podremos apreciar tanto el estado de la conexión como los datos de entrada y salida.

Bien, y hasta aquí hemos llegado, sé que está un poco largo, pero tocaba hacerlo. Espero les sea de utilidad.

.jpg)